正在摧毁你所热爱的每一款手游的,是游戏外挂的黑色产业链。当你于竞技场被对手瞬间击败时,对方说不定正在借助修改器去篡改游戏的数据呢。辅助外挂凭借更改游戏进程的代码以及数据,使得作弊者获取到非公平优势,这般行为正促使游戏寿命加快缩短。对抗外挂已然成为游戏开发商和玩家的共同战斗。

逆向分析揭示游戏漏洞

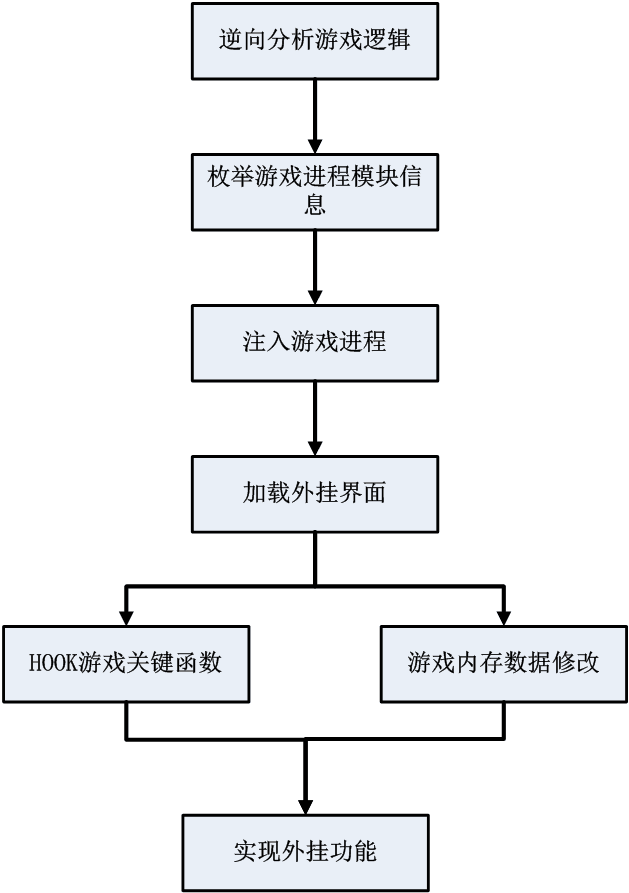

制作游戏外挂这事起始于针对游戏程序所开展的逆向分析,开发者得先去知晓游戏的具体逻辑,如此才能够找出可实施攻击的点位,就例如针对Android平台而言,cocos2d游戏一般借助IDA Pro工具来实施静态分析以及动态调试,从主逻辑模块那儿寻觅关键函数的调用位置。

Unity3d游戏的逆向分析存在不同,此类游戏的主逻辑代码以C#编写,存于Assembly-CSharp.dll文件里,借助ILSpy等工具可以把dll文件直接反编译成可读的C#代码,使得攻击者能明晰看到游戏的判定逻辑以及数值计算方式。

内存基址定位的关键步骤

想要实现外挂修改,第一步便是要获取存在于游戏主逻辑模块里的内存基地址。于Android这个平台之上,攻击者并不需要将进程进行注入,就能够去读取名为/proc/$pid/maps的文件,此文件涵盖了游戏进程予以加载的全部模块名称、基址以及权限方面的信息,可依据模块名称达到定位目标模块的目的。

iOS平台之中,定位过程更为复杂,攻击者得先注入游戏进程,接着遍历虚拟内存去定位dyld模块,经由分析_dyld_all_image_infos符号数据,从符号内容地址里提取模块信息,此过程需求更深入的系统知识,不过也给了越狱设备以可乘之机。

进程注入的技术手段

在Android设备之上的进程注入,一般而言是常常需要root权限的。传统的那种ptrace注入方法,能够直接把共享链接库去注入到游戏进程里,并且执行函数。然而现如今主流手游普遍针对这种注入方式进行了防护,于是攻击者转而借助注入zygote进程来达成间接攻击。

Android应用的所有,父进程是zygote进程,游戏进程也并非例外。攻击者将zygote注入后,通过HOOK创建子进程的函数,就能在游戏启动的即刻之瞬间,注入恶意模块。iOS平台依靠mobilesubstrate库实现dylib注入,而着这也是越狱设备之上外挂泛滥的技术基础。

Native层Hook的攻防博弈

当注入游戏进程之后,Hook技术变成用作外挂达成功能的关键途径。Inline Hook于Windows平台以及Linux平台皆被广泛运用,Android平台之上的实现原理同样是借助修改函数指令跳转至外挂函数。此种方法直接改变代码逻辑,致使游戏在调用关键函数之际执行作弊代码。

Xposed框架借由替换app_process程序以控制zygote进程,待Dalvik虚拟机启动之际加载XposedBridge.jar。Cydia Substrate在两个主流移动平台均有应用,曾颇为知名的叉叉外挂便是基于此框架所开发。Hook技术从本质上来说是对代码的一种修改,而代码于内存当中同样是数据的一部分。

内存数据修改的隐蔽战场

作为外挂常用手段之一,除修改代码外,直接修改内存数据也是其惯常做法。葫芦侠以及烧饼修改器这类工具,借助搜索/proc/$pid/mem文件达成数据修改目的。此文件对应进程内存映射,攻击者能够在不注入进程情形下,搜索并修改内存里的数值。

内存修改常常更为隐蔽同时还难以被检测出来,攻击者能够精确地定位血量、金币之类关键数据的存储地址,直接去修改数值进而达成作弊行为,这种方式并不需要繁杂的Hook技术,然而在对抗检测的时候也会遇到更多的挑战。

对抗外挂的持久技术战

游戏开发商正着手构建多维度的反外挂体系 ,客户端检测技术持续升级 ,服务端验证技术不断更新 ,行为分析举措日益完善 ,AI识别手段逐步进步 ,王者荣耀等头部手游运用实时监测系统 ,针对异常数据予以拦截 ,对异常行为加以阻拦。

设备指纹以及人机验证技术与此同时于对抗里施展关键性作用,然而外挂制作者同样持续在使技术升级,先是从单纯的内存修改进展到当下的虚拟化隐藏,这场攻防争斗不存在终点,有的只是持续演进的技术对抗。

你于游戏里头碰到过疑似运用外挂的对手没,欢迎于评论区域分享你的经历,点赞促使更多玩家知悉外挂的危害,转发此篇文章借助其来净化游戏环境。